В любой системе на базе технологий Windows NT существуют специальные сетевые ресурсы. Имена некоторых ресурсов заканчиваются символом $ , такие сетевые ресурсы через " Сетевое окружение " или при открытии ресурсов сервера с помощью команды " \\<имя сервера> " не будут видны. Однако, если указать полное UNC-имя сетевого ресурса, то можно увидеть данные, размещенные в нем.

Перечислим эти ресурсы:

- ресурс вида " \\<имя сервера>\admin$ " (например, \\DC1\admin$ ) - предназначен для удаленного администрирования компьютера; путь всегда соответствует местоположению папки, в которой установлена система Windows; к этому ресурсу могут подключаться только члены групп Администраторы , Операторы архива и Операторы сервера ;

- ресурс вида " \\<имя сервера>\< буква диска>$ " (например, \\DC1\C$ ) - корневая папка указанного диска;. к сетевым ресурсам такого типа на сервере Windows могут подключаться только члены групп Администраторы , Операторы архива и Операторы сервера ; на компьютерах с Windows XP Professional и Windows 2000 Professional к таким ресурсам могут подключаться члены групп Администраторы и Операторы архива ;

- ресурс " \\<имя сервера>\IРС$ " (например, \\DC1\IP$ ) - используется для удаленного администрирования;

- ресурс " \\<имя сервера>\NETLOGON " (например, \\DC1\NETLOGON ) - используется только на контроллерах домена, в данной сетевой папке хранятся скрипты (сценарии) для входа пользователей в систему, совместимые с предыдущими версиями операционных систем Microsoft;

- ресурс " \\<имя сервера>\SYSVOL " - используется только на контроллерах домена, в данной сетевой папке хранится файловая часть групповых политик;

- ресурс " \\<имя сервера>\PRINT$ " - ресурс, который поддерживает совместно используемые принтеры, в частности, в данной папке хранятся драйверы для совместно используемых принтеров.

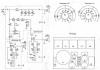

Просмотреть полный список ресурсов, предоставляемых данным сервером для совместного использования, можно в оснастке " Общие папки ", в разделе " Общие ресурсы " (рис. 8.35):

Рис.

8.35.

В этом же разделе данной оснастки можно отключать ресурсы от совместного использования в сети, менять сетевые разрешения, создавать новые сетевые ресурсы.

Кроме специальных сетевых ресурсов с символом $ в конце названия ресурса, предоставленных группам с высокими полномочиями, с этим символом можно предоставить доступ к любому другому ресурсу, которые предоставляется в сетевой доступ самим администратором. В этом случае сетевой ресурс также будет скрыт при обычном просмотре сети, но будет доступен при указании полного UNC-имени, причем доступ можно разрешить тем группам пользователей, которым нужен данный ресурс.

Разрешения NTFS

Еще раз подчеркнем, что сетевые разрешения действуют только при доступе к ресурсам через сеть. Если пользователь вошел в систему локально, то теперь управлять доступом можно только с помощью разрешений NTFS. На томе (разделе) с системой FAT пользователь будет иметь полный доступ к информации данного тома.

Разрешения NTFS можно установить, открыв Свойства папки или файла и перейдя на закладку " Безопасность " (Security ). Как видно на рис. 8.36 , набор видов NTFS-разрешений намного богаче, чем набор сетевых разрешений.

Рис. 8.36.

На томе NTFS можно назначать следующие виды разрешений для папок:

- Полный доступ ;

- Изменить ;

- Чтение и выполнение ;

- Список содержимого папки ;

- Чтение ;

- Запись ;

- Особые разрешения .

Для файлов отсутствует вид " Чтение содержимого папки ".

Если на закладке разрешений нажать кнопку " Дополнительно ", то можно осуществлять более тонкую настройку разрешений.

Разрешения NTFS могут быть явными или унаследованными . По умолчанию все папки или файлы наследуют разрешения того объекта-контейнера (родительского объекта ), в котором они создаются. Использование унаследованных разрешений облегчает работу по управлению доступом. Если администратору нужно изменить права доступа для какой-то папки и всего ее содержимого, то достаточно сделать это для самой папки и изменения будут автоматически действовать на всю иерархию вложенных папок и документов. На рис. 8.36 . видно, что группа " Администраторы " имеет унаследованные разрешения типа " Полный доступ " для папки Folder1 . А на рис. 8.37 . показано, что группа " Пользователи " имеет набор явно назначенных разрешений:

Рис. 8.37.

Изменить унаследованные разрешения нельзя. Если нажать на кнопку " Дополнительно ", то можно отменить наследование разрешений от родительского объекта. при этом система предложит два варианта отмены наследования: либо скопировать прежние унаследованные разрешения в виде явных разрешений, либо удалить их совсем.

Механизм применения разрешений

В пункте 8.1 было сказано, что каждый файл представляет собой набор атрибутов. Атрибут, который содержит информацию об NTFS-разрешения, называется списком управления доступом (ACL, Access Control List ). Структура ACL приведена в табл. 8.4 . Каждая запись в ACL называется элементом управления доступом (ACE, Access Control Entry ).

В таблице перечислены идентификаторы безопасности учетных записей пользователей, групп или компьютеров (SID) и соответствующие разрешения для них. На рисунках 8.36 или 8.37 вместо SID-ов показаны имена занесенных в ACL пользователей и групп. В разделе 4 говорилось, что при входе пользователя в сеть (при его регистрации в домене) в текущую сессию пользователя на компьютере контроллер домена пересылает маркер доступа, содержащий SID-ы самого пользователя и групп, членом которых он является. Когда пользователь пытается выполнить какое-либо действие с папкой или файлом (и при этом запрашивает определенный вид доступа к объекту), система сопоставляет идентификаторы безопасности в маркере доступа пользователя и идентификаторы безопасности, содержащиеся в ACL объекта. При совпадении тех или иных SID-ов пользователю предоставляются соответствующие разрешения на доступ к папке или файлу.

Заметим, что когда администратор изменяет членство пользователя в группах (включает пользователя в новую группу или удаляет из какой-либо группы), то маркер доступа пользователя при этом автоматически НЕ изменяется. Для получения нового маркера доступа пользователь должен выйти из системы и снова войти в нее. Тогда он получит от контроллера домена новый маркер доступа, отражающий смену членства пользователя в группах

Порядок применения разрешений

Принцип применения NTFS-разрешений на доступ к файлу или папке тот же, что и для сетевых разрешений:

- сначала проверяются запреты на какие-либо виды доступа (если есть запреты, то данный вид доступа не разрешается);

- затем проверяется набор разрешений (если есть разные виды разрешений для какого-либо пользователя и групп, в которые входит данный пользователь, то применяется суммарный набор разрешений).

Но для разрешений NTFS схема немного усложняется. Разрешения применяются в следующем порядке:

- явные запреты;

- явные разрешения;

- унаследованные запреты;

- унаследованные разрешения.

Если SID пользователя или SID-ы групп, членом которых является данный пользователь, не указаны ни в явных, ни в унаследованных разрешениях, то доступ пользователю будет запрещен.

Владение папкой или файлом

Пользователь, создавший папку или файл, является Владельцем данного объекта. Владелец объекта обладает правами изменения NTFS-разрешений для этого объекта, даже если ему запрещены другие виды доступа. Текущего владельца объекта можно увидеть, открыв Свойства объекта, затем закладку " Безопасность ", затем нажав кнопку " Дополнительно " и перейдя на закладку " Владелец " (рис. 8.38):

Рис. 8.38.

Внимание ! Администратор системы может сменить владельца объекта, выбрав нового владельца из предлагаемого в данном окне списка или из полного списка пользователей (нажав кнопку " Иные пользователи или группы "). Эта возможность предоставлена администраторам для того, чтобы восстановить доступ к объекту в случае утери доступа по причине неправильно назначенных разрешений или удаления учетной записи, имевшей исключительный доступ к данному объекту (например, уволился единственный сотрудник, имевший доступ к файлу, администратор удалил его учетную запись, вследствие этого был полностью потерян доступ к файлу, восстановить доступ можно единственным способом - передача владения файла администратору или новому сотруднику, исполняющему обязанности уволившего сотрудника).

Совместное использование сетевых разрешений и разрешений NTFS

При доступе по сети к файловым ресурсам, размещенным на томе NTFS, к пользователю применяется комбинация сетевых разрешений и разрешений NTFS.

При доступе через сеть сначала вычисляются сетевые разрешения (путем суммирования разрешений для пользователя и групп, в которые входит пользователь). Затем также путем суммирования вычисляются разрешения NTFS. Итоговые действующие разрешения, предоставляемые к данному конкретному объекту, будут представлять собой минимум из вычисленных сетевых и NTFS-разрешений.

Управление доступом с помощью групп

Группы пользователей созданы специально для того, чтобы более эффективно управлять доступом к ресурсам. Если назначать права доступа к каждому ресурсу для каждого отдельного пользователя, то, во-первых, это очень трудоемкая работа, и во-вторых, затрудняется отслеживание изменений в правах доступа при смене каким-либо пользователем своей должности в подразделении или переходе в другое подразделение.

Повторим материал из раздела 4. Для более эффективного управления доступом рекомендуется следующая схема организации предоставления доступа:

- учетные записи пользователей (accounts ) включаются в глобальные доменные группы (global groups ) в соответствии со штатной структурой компании/организации и выполняемыми обязанностями;

- глобальные группы включаются в доменные локальные группы или локальные группы на каком-либо сервере (domain local groups , local groups ) в соответствии с требуемыми правами доступа для того или иного ресурса;

- соответствующим локальным группам назначаются необходимые разрешения (permissions ) к конкретным ресурсам.

Данная схема по первым буквам используемых объектов получила сокращенное название AGLP (A ccounts G lobal groups L ocal groups P ermissions). При такой схеме, если пользователь повышается или понижается в должности или переходит в другое подразделение, то нет необходимости просматривать все сетевые ресурсы , доступ к которым необходимо изменить для данного пользователя. Достаточно изменить соответствующим образом членство пользователя в глобальных группах , и права доступа к сетевым ресурсам для данного пользователя изменятся автоматически .

Добавим, что в основном режиме функционирования домена Active Directory (режимы " Windows 2000 основной " или " Windows 2003 ") с появлением вложенности групп и универсальных групп схема AGLP модифицируется в схему AGG…GULL…LP .

С помощью NTFS-разрешений мы можем более детально разграничить права в папке. Можем запретить определенной группе изменять определенный файл, оставив возможность редактирования всего основного; в одной и той же папке одна группа пользователей может иметь права изменения одного файла и не сможет просматривать другие файлы, редактируемые другой группой пользователей и наоборот. Короче говоря, NTFS-разрешения позволяют нам создать очень гибкую систему доступа, главное самому потом в ней не запутаться. К тому же NTFS-разрешения работают, как при доступе к папке по сети, дополняя разрешения общего доступа, так и при локальном доступе к файлам и папкам.

Существует шесть основных (basic) разрешений, которые являются комбинацией из 14 дополнительных (advanced) разрешений.

ОСНОВНЫЕ РАЗРЕШЕНИЯ:

- Полный доступ (fullcontrol) – полный доступ к папке или файлу, с возможностью изменять права доступа и правила аудита к папкам и файлам

- Изменение (modify) – право чтения, изменения, просмотра содержимого папки, удаления папок/файлов и запуска выполняемых файлов. Включает в себя Чтение и выполнение (readandexecute), Запись (write) и Удаление (delete).

- Чтение и выполнение (readandexecute) – право открывать папки и файлы для чтения, без возможности записи. Также возможен запуск выполняемых файлов.

- Список содержимого папки (listdirectory) – право просматривать содержимое папки

- Чтение (read) – право открывать папки и файлы для чтения, без возможности записи. Включает в себя Содержание папки / Чтение данных (readdata), Чтение атрибутов (readattributes), Чтение дополнительных атрибутов (readextendedattributes) и Чтение разрешений (readpermissions)

- Запись (write) – право создавать папки и файлы, модифицировать файлы. Включает в себя Создание файлов / Запись данных (writedata), Создание папок / Дозапись данных (appenddata), Запись атрибутов (writeattributes) и Запись дополнительных атрибутов (writeextendedattributes)

ДОПОЛНИТЕЛЬНЫЕ РАЗРЕШЕНИЯ

- Траверс папок / выполнение файлов (traverse) – право запускать и читать файлы, независимо от прав доступа к папке. Доступа к папке у пользователя не будет, (что находится в папке останется загадкой) но файлы в папке будут доступны по прямой ссылке (полный, относительный или UNC-путь). Можно поставить на папку Траверс папок, а на файл любые другие разрешения, которые нужны пользователю для работы. Создавать и удалять файлы в папке у пользователя не получится.

- Содержание папки / Чтение данных (readdata) – право просматривать содержимое папки без возможности изменения. Запускать и открывать файлы в просматриваемой папке нельзя

- Чтение атрибутов (readattributes) – право просматривать атрибуты (FileAttributes) папки или файла. Просматривать содержимое папки или файлов или изменить какие-либо атрибуты нельзя.

- Чтение дополнительных атрибутов (readextendedattributes) – право просматривать дополнительные атрибуты папки или файла.

- Создание файлов / запись данных (writedata) – дает пользователю возможность создавать файлы в папке, в которую у него нет доступа. Можно копировать файлы в папку и создавать в папке новые файлы. Нельзя просматривать содержимое папки, создавать новые папки и изменять уже существующие файлы. Пользователь не сможет изменить какой-либо файл, даже если он является владельцем этого файла – только создавать.

- Создание папок / дозапись данных (appenddata) – дает пользователю возможность создавать подпапки в папке и добавлять данные в конец файла, не изменяя существующее содержание.

Компьютеры, работающие под управлением операционных систем Windows, могут работать с различными файловыми системами, такими как FAT32 и NTFS. Не вдаваясь в подобности можно сказать одно, что отличаются они главным – файловая система NTFS позволяет настраивать параметры безопасности для каждого файла или папки(каталога). Т.е. для каждого файла или папки файловая система NTFS хранит так называемые списки ACL(Access Control List), в которых перечислены все пользователи и группы, которые имеют определенные права доступа к данному файлу или папке. Файловая система FAT32 такой возможности лишена.

В файловой системе NTFS каждый файл или папка могут иметь следующие права безопасности:

- Чтение — Разрешает обзор папок и просмотр списка файлов и подпапок, просмотр и доступ к содержимому файла;

- Запись — Разрешает добавление файлов и подпапок, запись данных в файл;

- Чтение и Выполнение — Разрешает обзор папок и просмотр списка файлов и подпапок, разрешает просмотр и доступ к содержимому файла, а также запуск исполняемого файла;

- Список содержимого папки — Разрешает обзор папок и просмотр только списка файлов и подпапок. Доступ к содержимому файла это разрешение не дает!;

- Изменить — Разрешает просмотр содержимого и создание файлов и подпапок, удаление папки, чтение и запись данных в файл, удаление файла;

- Полный доступ — Разрешает просмотр содержимого, а также создание, изменение и удаление файлов и подпапок, чтение и запись данных, а также изменение и удаление файла

Перечисленные выше права являются базовыми. Базовые права состоят из особых прав. Особые права — это более подробные права, из которых формируются базовые права. Использование особых прав дает очень большую гибкость при настройке прав доступа.

Список особых прав доступа к файлам и папкам:

- Обзор папок/Выполнение файлов — Разрешает перемещение по структуре папок в поисках других файлов или папок, выполнение файлов;

- Содержание папки/Чтение данных — Разрешает просмотр имен файлов или подпапок, содержащихся в папке, чтение данных из файла;

- Чтение атрибутов — Разрешает просмотр таких атрибутов файла или папки, как «Только чтение» и «Скрытый»;

- Чтение дополнительных атрибутов — Разрешает просмотр дополнительных атрибутов файла или папки;

- Создание файлов / Запись данных — Разрешает создание файлов в папке (применимо только к папкам), внесение изменений в файл и запись поверх имеющегося содержимого (применимо только к файлам);

- Создание папок / Дозапись данных — Разрешает создание папок в папке (применимо только к папкам), внесение данных в конец файла, но не изменение, удаление или замену имеющихся данных (применимо только к файлам);

- Запись атрибутов — Разрешает или запрещает смену таких атрибутов файла или папки, как «Только чтение» и «Скрытый»;

- Запись дополнительных атрибутов — Разрешает или запрещает смену дополнительных атрибутов файла или папки;

- Удаление подпапок и файлов — Разрешает удаление подпапок и файлов даже при отсутствии разрешения «Удаление» (применимо только к папкам);

- Удаление — Разрешает удаление файла или папки. Если для файла или папки отсутствует разрешение «Удаление», объект все же можно удалить при наличии разрешения «Удаление подпапок и файлов» для родительской папки;

- Чтение разрешений — Разрешает чтение таких разрешений на доступ к файлу или папке, как «Полный доступ», «Чтение» и «Запись»;

- Смена разрешений — Разрешает смену таких разрешений на доступ к файлу или папке, как «Полный доступ», «Чтение» и «Запись»;

- Смена владельца — Разрешает вступать во владение файлом или папкой;

- Синхронизация — Разрешает ожидание различными потоками файлов или папок и синхронизацию их с другими потоками, могущими занимать их. Это разрешение применимо только к программам, выполняемым в многопоточном режиме с несколькими процессами;

!!!Все базовые и особые права являются как разрешающими так и запрещающими.

Все разрешения файлов и папок делятся на два вида: явные и наследуемые. Механизм наследования подразумевает автоматическую передачу чего-либо от родительского объекта дочернему. В файловой системе это означает, что любой файл или папка могут наследовать свои права от родительской папки. Это очень удобный механизм, избавляющий от необходимости назначать явные права для всех вновь создаваемых файлов и папок. Представьте, что у вас на каком-то диске несколько тысяч файлов и папок, как им всем раздать права доступа, сидеть и каждому назначать? Нет. Тут работает механизм наследования. Создали папку в корне диска, папка автоматически получила точно такие же права, как и корень диска. Изменили права для вновь созданной папки. Потом внутри созданной папки создали еще вложенную папку. У этой вновь созданной вложенной папки права унаследуются от родительской папки и т.д. и т.п.

Результатом применения явных и наследуемых прав и будут фактические права на конкретную папку или файл. Подводных камней при этом очень много. Например, у вас есть папка, в которой вы разрешаете пользователю «Вася» удалять файлы. Потом вы вспоминаете, что в этой папке есть один очень важный файл, который Вася ни в коем случае не должен удалить. Вы устанавливаете на важный файл явный запрет (особое право запрета «Удаление») . Казалось бы, дело сделано, файл явно защищен от удаления. А Вася спокойно заходит в папку и удаляет этот суперзащищенный файл. Почему? Потому что Вася имеет права удаления от родительской папки, которые в данном случае являются приоритетными.

Старайтесь не пользоваться назначением прав, непосредственно, на файлы, назначайте права на папки.

!!! Старайтесь назначать права только для групп, это значительно упрощает администрирование. Назначение прав для конкретных пользователей не рекомендуется фирмой Microsoft. Не забывайте, что в группу могут входить не только пользователи, но и другие группы.

Например. Если компьютер включен в домен, то в его локальную группу «Пользователи» автоматически добавляется группа «Domain Users»(пользователи домена), а в локальную группу «Администраторы» автоматически добавляется группа «Domain Admins»(администраторы домена), и соответственно, назначая на какую-либо папку права группе локальных пользователей, вы автоматически назначаете права для всех пользователей домена.

Не расстраивайтесь если все описанное выше сразу не очень понятно. Примеры и самостоятельная работа быстро исправят положение!

Переходим к конкретике.

Все примеры я буду показывать на примере окон Windows XP. В Windows 7 и выше сущность осталась идентичной, только окон стало немного больше.

Итак, чтобы назначить или изменить права на файл или паку необходимо в проводнике нажать правой клавишей мышки на нужный файл или папку выбрать пункт меню «Свойства»

У вас должно открыться окно с закладкой «Безопасность»

Если такой закладки нет, тогда делаем следующее. Запускаем Проводник, затем открываем меню «Сервис»

—«Свойства папки…»

В открывшемся окне переходим на закладку «Вид» и снимаем галочку с параметра «Использовать простой общий доступ к файлам(рекомендуется)»

Все, теперь вам доступны все свойства файловой системы NTFS.

Возвращаемся к закладке «Безопасность» .

В открывшемся окне нам доступно много информации. Сверху находится список «Группы и пользователи:» , в котором перечислены все пользователи и группы, имеющие права доступа к данной папке (стрелка 1). В нижнем списке показаны разрешения для выделенного пользователя/группы(стрелка 2). В данном случае это пользователь SYSTEM. В данном списке разрешений видны базовые разрешения. Обратите внимание, что в колонке «Разрешить» галочки имеют блеклый цвет и не доступны для редактирования. Это говорит о том, что данные права унаследованы от родительской папки. Еще раз, в данном случае все права пользователя SYSTEM на папку «Рабочая» полностью унаследованы от родительской папки, и пользователь SYSTEM имеет все права («Полный доступ» )

Выделяя в списке нужную группу или пользователя, мы можем посмотреть базовые права для этой группы или пользователя. Выделив пользователя «Гостевой пользователь ([email protected])»

можно увидеть, что у него все права явные

А вот группа «Пользователи (KAV-VM1\Пользователи»

имеет комбинированные права, часть из них унаследована от родительской папки(серые квадратики напротив «Чтение и выполнение»

, «Список содержимого папки»

, «Чтение»

), а часть установлено явно – это право «Изменить»

и «Запись»

!!!Внимание. Обратите внимание на названия пользователей и групп. В скобочках указывается принадлежность группы или пользователя. Группы и пользователи могут быть локальными, т.е. созданными непосредственно на этом компьютере, а могут быть доменными. В данном случае группа «Администраторы» локальная, так как запись в скобочках указывает имя компьютера KAV-VM1, а после слэша уже идет само название группы. Напротив, пользователь «Гостевой пользователь» является пользователем домена btw.by, на это указывает запись полного имени [email protected]

Зачастую при просмотре или изменении прав можно ограничиться окном с базовыми правами, но иногда этого недостаточно. Тогда можно открыть окно, в котором изменяются особые разрешения, владелец или просматриваются действующие разрешения. Как это сделать? Нажимаем на кнопку «Дополнительно»

. Открывается вот такое окно

В данном окне в таблице «Элементы разрешений»

перечислены все пользователи, имеющие права на данную папку. Точно так же, как и для базовых разрешений, мы выделяем нужного пользователя или группу и нажимаем кнопку «Изменить»

. Открывается окно, в котором показаны все особые разрешения для выделенного пользователя или группы

Аналогично базовым разрешениям, особые разрешения, унаследованные от родительской папки, будут показаны блеклым серым цветом и не будут доступны для редактирования

Как вы уже могли заметить, в окне особых разрешений для некоторых пользователей или групп есть несколько строк.

Это происходит потому, что для одного пользователя или группы могут быть различные виды прав: явные и наследуемые, разрешающие или запрещающие, различающиеся по виду наследования. В данном случае права на чтение для группы «Пользователи» наследуются от родительской папки, а права на изменение добавлены явно.

Примеры назначения прав.

!!! Все примеры будут идти с нарастанием сложности. Читайте и разбирайтесь с ними в такой же последовательности как они идут в тексте. Однотипные действия в последующих примерах буду опускать, чтобы сократить объём текста. 🙂

Пример 1. Предоставление права доступа к папке определенной локальной группе безопасности только на чтение.

Сначала создадим локальную группу, в которую включим весь список нужных нам пользователей. Можно и без группы, но тогда для каждого пользователя нужно будет настраивать права отдельно, и каждый раз, когда понадобится дать права новому человеку, потребуется проделывать все операции заново. А если права предоставить локальной группе, то для настройки нового человека понадобится только одно действие – включение этого человека в локальную группу. Как создать локальную группу безопасности читаем в статье «Настройка локальных групп безопасности».

Итак. Мы создали локальную группу безопасности с именем «Коллегам для чтения»,

в которую добавили всех нужных пользователей.

Теперь настраиваю права доступа к папке. В данном примере я сделаю права доступа созданной группе «Коллегам для чтения» на папку «Фото» .

Нажимаю правой клавишей мышки на папку «ФОТО»

и выбираю пункт меню «Свойства»

, перехожу на закладку «Безопасность»

.

В открывшейся закладке «Безопасность»

отображаются текущие права папки «ФОТО»

. Выделив группы и пользователей в списке, можно увидеть, что права этой папки наследуются от родительской папки(серые галочки в столбце «Разрешить»

). В данной ситуации я не хочу, чтобы кто-то кроме вновь созданной группы имел хоть какой-то доступ к папке «ФОТО»

.

Поэтому, я должен убрать наследование прав и удалить ненужных пользователей и группы из списка. Нажимаю кнопку «Дополнительно»

. В открывшемся окне,

убираю галочку с пункта «Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне.»

. При этом откроется окно, в котором я смогу выбрать, что делать с текущими унаследованными правами.

В большинстве случаев я советую нажимать здесь кнопку «Копировать»

, так как если выбрать «Удалить»

, то список прав становится пуст, и вы можете фактически забрать права у самого себя. Да, не удивляйтесь, это очень легко сделать. И если вы не администратор на своем компьютере, или не пользователь группы «Операторы архива»

, то восстановить права вам будет невозможно. Ситуация напоминает дверь с автоматической защелкой, которую вы закрываете, оставляя ключи внутри. Поэтому, лучше всегда нажимайте кнопку «Копировать»

, а потом удаляйте ненужное.

После того, как я нажал «Копировать»,

я опять возвращаюсь в предыдущее окно, только уже со снятой галочкой.

Нажимаю «ОК»

и возвращаюсь в окно базовых прав. Все права стали доступны для редактирования. Мне нужно оставить права для локальной группы «Администраторы»

и пользователя SYSTEM

, а остальных удалить. Я поочередно выделяю ненужных пользователей и группы и нажимаю кнопку «Удалить»

.

В результате у меня получается вот такая картина.

Теперь мне остается добавить только группу «Коллегам для чтения» и назначить этой группе права на чтение.

Я нажимаю кнопку «Добавить»

, и в стандартном окне выбора выбираю локальную группу «Коллегам для чтения»

. Как работать с окном выбора подробно описано в статье .

В результате всех действий, я добавил группу «Коллегам для чтения» в список базовых прав, при этом для этой группы автоматически установились права «Чтение и выполнение»

, «Список содержимого папки»

, «Чтение»

.

Все, остается нажать кнопку «ОК» и права назначены. Теперь любой пользователь, который принадлежит локальной группе безопасности «Коллегам для чтения», получит возможность читать все содержимое папки «ФОТО» .

Пример 2. Предоставление персонального доступа пользователям к своим подпапкам в папке.

Данная ситуация тоже распространена на практике. Например, у вас есть папка для новых сканированных документов. В этой папке для каждого пользователя создана своя отдельная подпапка. После сканирования документ забирается пользователем из свой подпапки. Задача назначить права так, чтобы каждый пользователь видел содержимое только своей подпапки и не мог получить доступ в подпапку коллеги.

Для данного примера я немного перефразирую задание. Предположим у нас есть общая папка «ФОТО»

, в которой для каждого пользователя есть подпапка. Необходимо настроить права так, чтобы пользователь имел в своей подпапке все права, а подпапки других пользователей были бы ему недоступны.

Для такой настройки я полностью повторяю все действия из первого примера. В результате повторения у меня получаются права для всей группы «Коллегам для чтения» на чтение ко всем подпапкам. Но моя задача сделать видимой пользователю только «свою» подпапку. Поэтому, в окне базовых прав я нажимаю кнопку «Дополнительно»

и перехожу в окно особых прав, в котором выделяю группу «Коллегам для чтения»

и нажимаю кнопку «Изменить»

В открывшемся окне я меняю правила наследования, вместо значения в поле «Применять:»

я выбираю значение «Только для этой папки»

.

Это самый ключевой момент этого примера. Значение «Только для этой папки» приводит к тому, что права чтения для группы «Коллегам для чтения» распространяются только на корень папки «ФОТО» , но не на подпапки. Таким образом, каждый пользователь сможет добраться к своей папке, но заглянуть в соседнюю не сможет, права на просмотр подпапок у него нет. Если же не дать такое право группе совсем, то пользователи вообще не смогут попасть в свои подпапки. Файловая система не пропустит их даже в папку «ФОТО» .

В итоге, пользователи смогут заходить в папку «ФОТО» но дальше в подпапки зайти не смогут!

В окне особых прав нажимаем «ОК»

и выходим в предыдущее окно, теперь в столбце «Применять к»

напротив группы «Коллегам для чтения»

стоит значение «Только для этой папки»

.

Нажимаем во всех окнах «ОК» и выходим.

Все. Теперь остается настроить персональные права на каждую подпапку. Сделать это придется для каждой подпапки, права-то персональные для каждого пользователя.

Все нужные действия вы уже делали в первом примере, повторим пройденное 🙂

На подпапке «Пользователь1»

нажимаю правой клавишей мышки, выбираю пункт меню «Свойства»

, перехожу на закладку «Безопасность»

. Нажимаю кнопку «Добавить»

и в стандартном окне выбора выбираю доменного пользователя с именем «Пользователь1»

.

Остается установить галочку для разрешающего права «Изменить»

. При этом галочка для разрешающего права «Запись»

установится автоматически.

Нажимаем «ОК» . Выходим. Остается повторить аналогичные действия для всех подпапок.

Пример 3. Предоставление персонального доступа пользователю к своей подпапке на запись, с одновременным запретом изменения или удаления.

Понимаю, что тяжело звучит, но постараюсь пояснить. Такой вид доступа я называю защелка. В быту мы имеем аналогичную ситуацию с обычным почтовым ящиком, в который бросаем бумажные письма. Т.е. бросить письмо в ящик можно, но вытащить его из ящика уже нельзя. В компьютерном хозяйстве такое может пригодиться для ситуации, когда вам кто-то записывает в папку отчет. Т.е. файл записывается пользователем, но потом этот пользователь уже ничего не может с этим файлом сделать. Таким образом, можно быть уверенным, что создатель уже не сможет изменить или удалить переданный отчет.

Как и в предыдущем примере, повторяем все действия, за исключением того, что пользователю не даем сразу полные права на свою папку, изначально в базовых разрешениях даем только доступ на чтение, и нажимаем кнопку «Дополнительно»

В открывшемся окне выделяем «Пользователь1»

и нажимаем кнопку «Изменить»

В открывшемся окне мы видим стандартные права на чтение

Для того чтобы дать права пользователю создавать файлы ставим разрешение на право «Создание файлов/Запись данных»

, а на права «Удаление подпапок и файлов»

и «Удаление»

ставим запрет. Наследование оставляем стандартное «Для этой папки, ее подпапок и файлов»

.

После нажатия кнопки «ОК»

и возврата в предыдущее окно можно увидеть существенные изменения. Вместо одной записи для «Пользователь1»

появилось две.

Это потому, что установлены два вида прав, одни запрещающие, они идут в списке первыми, вторые разрешающие, они в списке вторые. Так как особые права являются нестандартными, то в столбце «Разрешение»

стоит значение «Особые»

. При нажатии кнопки «ОК»

появляется окно, к котором windows предупреждает, что есть запрещающие права и что они имеют более высокий приоритет. В переводе это означает туже ситуацию с самозакрывающейся дверью, ключи от которой находятся внутри. Подобную ситуацию я описывал во втором примере.

Все. Права установлены. Теперь «Пользователь1» сможет записать в свою папку любой файл, открыть его, но изменить или удалить не сможет.

А как же полная аналогия с реальным почтовым ящиком?

Чтобы пользователь не смог открыть или скопировать записанный файл, нужно сделать следующее. Опять открываем разрешающие особые разрешения для «Пользователь1»

, и в поле «Применять:»

меняем значение на «Только для этой папки»

При этом у пользователя не остается права на чтение или копирование файла.

Все. Теперь аналогия с физическим почтовым ящиком почти полная. Он сможет только видеть названия файлов, их размер, атрибуты, но сам файл увидеть не сможет.

Просмотр действующих прав.

Хочу сказать сразу, имеющаяся возможность просмотреть действующие права для папки или файла, является полной фикцией. В моем представлении такие инструменты должны давать гарантированную информацию. В данном случае это не так. Майкрософт сама признается в том, что данный инструмент не учитывает много факторов, влияющих на результирующие права, например, условия входа. Поэтому, пользоваться подобным инструментом – только вводить себя в заблуждение относительно реальных прав.

Описанный в самом начале статьи случай, с запретом на удаление файла из папки в данном случае является очень красноречивым. Если вы смоделируете подобную ситуацию и посмотрите на права файла, защищенного от удаления, то вы увидите, что в правах файла на удаление стоит запрет. Однако, удалить этот файл не составит труда. Почему Майкрософт так сделала — я не знаю.

Если же вы все-таки решите посмотреть действующие права, то для этого необходимо в окне базовых прав нажать кнопку «Дополнительно»

, и в окне особых прав перейти на закладку «Действующие разрешения»

.

Затем необходимо нажать кнопку «Выбрать»

и в стандартном окне выбора выбрать нужного пользователя или группу.

После выбора можно увидеть «приблизительные» действующие разрешения.

В заключении хочу сказать, что тема прав файловой системы NTFS очень обширна, приведенные выше примеры лишь очень малая часть того, что можно сделать. Поэтому, если возникают вопросы, задавайте их в комментариях к этой статье. Постараюсь на них ответить.

Ниже проиллюстрирована следующая ситуация: пользователь Пользователь1 имеет разрешение Write (Запись) на папку "Данные". Кроме того, он является членом группы Everyone (Все), которой присвоено разрешение Read (Чтение). Следовательно, фактическим разрешением пользователя Пользователь1 будет комбинация разрешений Read и Write, но только для папки "Данные".

В отличие от прав доступа к общим ресурсам, разрешения NTFS не предоставляют доступ к вложенным папкам папки "Данные".

Пример разрешений ntfs для файла

Ниже проиллюстрирована следующая ситуация: пользователь Пользователь1 имеет разрешения Read (Чтение) и Write (Запись) для файла Файл1 папки "Данные". Кроме того, он является членом группы Отдел продаж, которая имеет другое разрешение для папки "Данные" - Read (Чтение). В результате Пользователь1 получит разрешение на чтение папки "Данные", а также на чтение и запись в файл Файл1, так как разрешения NTFS для файлов имеют преимущество над разрешениями для папок.

Разрешения NTFS обеспечивают надежную защиту папок и файлов, расположенных на томах файловой системы Windows NT (NTFS).

Разрешения NTFS для папок и файлов распространяются как на пользователей, непосредственно работающих на компьютере, так и на обращающихся к защищенным объектам компьютера по сети.

Как и в случае с правами доступа к общим ресурсам, пользователь может получить разрешение NTFS либо непосредственно, либо являясь членом одной или нескольких групп, имеющих разрешение.

Подобно правам доступа к общим ресурсам, фактические разрешения NTFS для пользователя представляют собой комбинацию разрешений пользователя и групп, в состав которых он входит. Единственное исключение из этого правила - разрешение No Access (Нет доступа), которое отменяет все остальные разрешения.

В отличие от прав доступа к общим ресурсам, разрешения NTFS могут быть разными для папки и файлов (папок), вложенных в нее.

Разрешения NTFS для файла имеют преимущество над разрешениями для папки, в которой он содержится.

Права доступа и разрешения ntfs

Права доступа к общим ресурсам томов NTFS действуют совместно с разрешениями для файлов и папок. На этом занятии Вы узнаете, как обеспечить защиту дисковых ресурсов, комбинируя разрешения NTFS и права доступа.

Основные сведения

Чтобы пользователи могли обращаться по сети к дисковым ресурсам, нужно предоставить в общее пользование папки, содержащие эти ресурсы. Такие папки можно защитить, присвоив пользователям и группам соответствующие права доступа. Однако права доступа к общим ресурсам обеспечивают лишь ограниченную защиту, так как они:

предоставляют одинаковый уровень доступа ко всем папкам и файлам, находящимся в общей папке;

не обеспечивают защиту ресурса от локального пользователя;

не могут быть использованы для защиты отдельных файлов.

Если общая папка находится на томе NTFS, то можно воспользоваться разрешениями NTFS, чтобы изменить или запретить доступ пользователей к папкам и файлам, расположенным в общей папке. Применение разрешений NTFS и прав доступа обеспечивает наивысшую степень защиты.

Вот простейший способ сочетания разрешений NTFS и прав доступа: сохраните право доступа по умолчанию Full Control (Полный контроль), присвоенное группе Everyone (Все), и присвойте отдельным учетным записям групп и пользователей разрешения NTFS для конкретных папок и файлов общей папки.

При сочетании прав доступа и разрешений NTFS доступ всегда определяется самым строгим ограничением. Например, если для папки установлено право доступа Full Control (Полный контроль) и разрешение NTFS Read (Чтение), то результирующим разрешением будет более строгое Read.

Ниже проиллюстрирована следующая ситуация: пользователь Пользователь1 имеет право доступа Read (Чтение) к общей папке "Общедоступные данные" на компьютере Компьютер1 (при подключении по сети) и разрешение NTFS Full Control (Полный контроль) для Файла А этой папки. В результате Пользователь1 получит доступ к файлу Файл А только для чтения, так как Read - более строгое ограничение. Доступ пользователя Пользователь2 к Файлу Б также - только чтение, так как разрешение NTFS Read и право доступа Read приводят к одинаковым ограничениям.

Когда Пользователь1 работает на компьютере Компьютер1, то на него не распространяются права доступа к папке "Общедоступные данные". Тем не менее действие разрешений NTFS (полный контроль для файла А и доступ только для чте к файлу Б) сохраняется. Если же Пользователь1 подключится к этой общей naпке он, как и Пользователь1, получит право только на чтение.

Файловая система (англ. file system ) - регламент, определяющий способ организации, хранения и именования данных на носителях информации. Она определяет формат физического хранения информации, которую принято группировать в виде файлов. Конкретная файловая система определяет размер имени файла, максимальный возможный размер файла, набор атрибутов файла. Некоторые файловые системы предоставляют сервисные возможности, например, разграничение доступа или шифрование файлов.

Файловые системы:

- FAT (File Allocation Table ) – файловая система, используемая в Dos и Windows

- NTFS (от англ. New Technology File System - «файловая система новой технологии») - стандартная файловая система для семейства операционных систем WindowsXP, 2003

Возможности NTFS 5.0:

· Механизм разрешений на доступ к файлам и папкам. Обеспечивает гибкую систему ограничений для пользователей и групп.

· Сжатие файлов и папок. Встроенные средства сжатия данных позволяют экономить пространство на дисках, при этом все процедуры выполняются "прозрачно" для пользователя.

· Шифрование данных. Encrypting File System (EPS, Шифрующая файловая система) обеспечивает конфиденциальность хранящейся информации, причем в Windows Server 2003 устранены некоторые издержки этого механизма, допускающие "утечку информации".

· Дисковые квоты. Можно ограничить пространство, занимаемое на томе отдельными пользователями.

· Механизм точек повторной обработки (reparse points). Позволяет, в частности, реализовать точки соединения (junction points), с помощью которых целевая папка (диск) отображается в пустую папку (эта процедура называется монтированием диска), находящуюся в пространстве имен файловой системы NTFS 5.0 локального компьютера. Целевой папкой может служить любой допустимый путь Windows Server 2003.

· Распределенное отслеживание ссылок на файлы. Этот механизм позволяет сохранять актуальной ссылку на файл, даже если он был переименован или перемещен на другой том, расположенный на том же компьютере или на другом компьютере в пределах домена.

· Разреженные (sparse) файлы. NTFS эффективно хранит такие файлы, содержащие большое количество последовательных пустых байтов.

· Журнал изменений (change journal), где регистрируются все операции доступа к файлам и томам.

Центром файловой системы NTFS является файл, называемый главной таблицей файлов (Master File Table, MFT ). Он создается при форматировании тома для NTFS. MFT состоит из массива записей размером 1 Кбайт. Каждая запись идентифицирует один файл, расположенный на диске. NTFS оценивает размер файла, если он не больше 1 Кбайт, он запоминается в записи MFT.

При форматировании дисковые тома размечаются на кластеры – это минимальное пространство, выделяемое на диске для файлов.

Чтобы иметь возможность изменять права доступа к файлам и папкам вы берите в главном меню Проводника: Сервис -> Свойства папки . В появившемся окне снимите галочку Использовать простой общий доступ .

Для изменения прав доступа выберите в контекстном меню над файлом или папкой выберите пункт Общий доступ и безопасность и перейдите на вкладку Безопасность .

Здесь вы можете указать права каждого пользователя или группы на чтение, запись, выполнение этого файла или папки.

Изменить права доступа может владелец файла, которого можно увидеть, нажав Дополнительно и выбрав вкладку Владелец . Любой администратор может сделать себя владельцем файла или папки.

Чтобы зашифровать или сжать файл или папку выберите в контекстном меню над ним Свойства->Другие .

Будьте осторожны с шифрованием, если система будет переустановлена, зашифрованные файлы будут потеряны.

Задания:

1. Создайте на диске D: папку Тайна и закройте доступ к ней всем, кроме себя.

2. Создайте папку Библиотека и разрешите всем только чтение (не запись).

3. Найдите большой файл формата.doc, сожмите его, используя свойства NTFS, насколько меньше места он теперь занимает на диске, сравните со сжатием в.zip

4. Зашифруйте этот же файл (что придется для этого сделать?), проверьте его недоступность под другим пользователем.

5. Можно ли сжать зашифрованный файл используя.zip?

6. Создайте временного пользователя, поставьте пароль, под этим пользователем зашифруйте файл, затем под именем администратора сбросьте пароль у этого пользователя, будет ли доступен зашифрованный файл?

7. Подключите один из дисков как папку к другому диску, а букву с этого диска уберите (т.е. чтобы он был виден только как папка)

9. …

Реестр, tweaker’ы.

Источник: ru.wikipedia.org

Реестр Windows - база данных параметров и настроек операционной системы Microsoft Windows. Реестр содержит информацию и настройки для аппаратного обеспечения, программного обеспечения, пользователей, предустановки. При любых изменениях в Панели управления, ассоциациях файлов, системных политиках, инсталлированном ПО, все эти изменения фиксируются в реестре. Без реестра работа операционной системы невозможна.

Реестр Windows был введён для упорядочения информации, хранившейся до этого во множестве INI-файлов, которые использовались для хранения настроек до того как появился реестр.

Реестр расположен в нескольких файлах (sam, security, software, system) в папке %SystemRoot%\System32\Config , и в папке профилей пользователей компьютера (Ntuser.dat ). Для изменения реестра используется Редактор реестра : Пуск -> Выполнить -> regedit.

Помните, что редактор не проверяет правильность задания параметров, поэтому даже при опечатке любое изменение будет сохранено, что может привести к нежелательным последствиям. Сам по себе реестр не восстановится, и операционная система может отказаться загружаться.

По этой причине, прежде всего, сделайте резервную копию реестра или того раздела, который собираетесь изменить. Для этого на ветке (разделе) реестра нажмите правую кнопку и выберите Экспортировать , эта ветка будет сохранена в текстовом файле формата .reg . Впоследствии её можно будет импортировать в реестр – двойной щелчок на этом файле или правая кнопка и Слияние .

Реестр Windows ХР и Windows 2003 содержит следующие разделы (или поддеревья, или кусты):

· HKEY_CLASSES_ROOT – Данный раздел содержит сведения о файловых расширениях и программы, которые этим расширениям соответствуют. Здесь также содержится информация, необходимая для работы технологий СОМ и OLE. Некоторые данные, связанные с названным выше, содержатся в ключе HKEY_LOCAL_MACHINE\Software\Classes

· HKEY_CURRENT_USER – Здесь находится информация, которая касается активного на данный момент пользователя

· HKEY_LOCAL_MACHINE – Раздел содержит информацию о конфигурации компьютера и о том, как будут обрабатываться запуск и остановка установленных в системе служб и оборудования. Здесь также содержится информация, которая относится к SAM (Security Accounts Manager) и политикам безопасности. Данная ветвь наиболее интенсивно используется приложениями

· HKEY_USERS – Раздел содержит данные о пользователях компьютера. Каждому пользователю назначается определенная запись, название которой соответствует идентификатору SID данного пользователя

· HKEY_CURRENT_CONFIG – Эта ветвь связана с подключами в HKEY_LOCAL_MACHINE\System\CurrentControlSet\Hardware Profiles\Current. Данный раздел содержит информацию, которая относится к аппаратному обеспечению и используется в процессе предварительной загрузки, чтобы разрешить взаимосвязи определенного аппаратного обеспечения

Tweaker - программа тонкой настройки и оптимизации операционных систем семейства Windows. Используется как замена Редактора реестра Windows. Преимущества: наличие описания ключей реестра, наличие поиска и возможности ‘откатить’ изменения. Недостатки: иногда используются недокументированные возможности, Microsoft не рекомендует пользователям редактировать реестр.

Задания:

10. Используя Редактор реестра

a) Изменить ключи реестра, чтобы на экране приветствия использовалось сглаживание ClearType, изменить скринсейвер, возникающий при экране приветствия

b) Найти и экспортировать регистрационную информацию программы Nero(или другой)

11. Используя Tweaker (например, NeoTweaker)

a) Сделать так, чтобы на значках на рабочем столе не отображались стрелки

b) Попробуйте режим активного окна (x-мышь, как в unix) – окно становится активным при наведении на него указателя мыши, без дополнительного щелчка

c) Отключить автозапуск CD (автозапуск может быть небезопасен)

d) Отключить встроенную функцию записи CD

e) Изменить редактор html-кода в Internet Explorer с Блокнота на DreamWeaver

f) Сделайте так, чтобы на всплывающей подсказке над часами показывался день недели, а не только дата

g) Сделайте так, чтобы показывались команды, выполняемые при загрузке и выключении компьютера – это поможет выяснить, на что система тратит много времени

h) Установить задержку появления меню 100мс вместо 400мс

i) Отключить Диспетчер пакетов QoS (ускорит работу сети на 20%)

j) Измените процент свободного места на жестком диске, при котором система будет выдавать предупреждение о его нехватке

k) Отключите отправку в Microsoft отчетов об ошибках (в целях безопасности, экономии трафика и чтобы не надоедали вопросы после зависания какой-нибудь программы)

l) Включить автоматическое дописывание путей в командной строке по клавише Tab (т.е. вместо длинного пути вы можете написать первые символы и нажать Tab)

m) Сделать так чтобы NumLock был включен при загрузке

n) …

Службы.

Источник: computerra.ru, oszone.net

Служба Microsoft Windows - это приложение, работающее в фоновом режиме. Некоторые службы автоматически запускаются при загрузке компьютера, другие - только при возникновении определённых событий. Как правило, службы не имеют пользовательского интерфейса. Службы используются для реализации функциональности, работающей на протяжении длительного отрезка времени, и не требующей вмешательства пользователей, работающих на компьютере. Службы могут выполняться в контексте безопасности учетной записи, отличной от учетной записи текущего пользователя или учетной записи по умолчанию.

Во время работы Windows XP запущено множество служб, но не все из них полезны для нормальной работы вашего компьютера. Для просмотра списка запущенных служб необходимо проделать следующее:

· Пуск – Выполнить – cmd – net start – список запущенных служб ,

- или Пуск – Выполнить – cmd – services.msc,

- или Пуск – Администрирование – Службы

| Таблица 1. Службы Windows 2000/XP/2003 Server | ||

| Название службы | Описание службы | Возможность выключения |

| Bluetooth Support Service | Поддерживает Bluetooth-устройства, установленные на компьютере, и обнаруживает другие устройства в радиусе действия | Выключить, если вы не используете устройства, соединяющиеся с вашим ПК с помощью Bluetooth-связи |

| DHCP-клиент | Управляет конфигурацией сети посредством регистрации и обновления IP-адресов и DNS-имен | |

| DNS-клиент | Разрешает для данного компьютера DNS-имена в адресах и помещает их в кэш. Если служба остановлена, не удастся разрешить DNS-имена и разместить службу каталогов Active Directory контроллеров домена | Если сеть не используется, можно безболезненно выключить ее |

| Fax | Позволяет отправлять и получать факсимильные сообщения, используя ресурсы этого компьютера и сетевые ресурсы | Если не используем данную функцию, то смело выключаем ее |

| MS Software Shadow Copy Provider | Управляет теневыми копиями, полученными при помощи теневого копирования тома | В большинстве случаев можно выключить |

| QoS RSVP | Обеспечивает рассылку оповещений в сети и управление локальным трафиком для QoS-программ и управляющих программ | Вкупе с выключением резервирования трафика QoS полностью отключает резервирование канала QoS. Выключить |

| NetMeeting Remote Desktop Sharing | Разрешает проверенным пользователям получать доступ к рабочему столу Windows через корпоративную интрасеть, используя NetMeeting. Если эта служба остановлена, удаленное управление рабочим столом недоступно | Вряд ли кто-то захочет доверить управление своим ПК кому-то другому. Прибавим к этому потенциальную опасность несанкционированного проникновения в систему и сделаем вывод - выключить |

| Telnet | Позволяет удаленному пользователю входить в систему и запускать программы, поддерживает различных клиентов TCP/IP Telnet, включая компьютеры с операционными системами Unix и Windows. Если эта служба остановлена, удаленный пользователь не сможет запускать программы | Если эта функция не используется, обязательно выключаем ее, иначе грозит опасность несанкционированного проникновения в систему |

| Автоматическое обновление | Загрузка и установка обновлений Windows. Если служба отключена, то на этом компьютере будет нельзя использовать возможности автоматического обновления или веб-узел Windows Update | Выключить, так как любые обновления всегда можно выполнить вручную |

| Адаптер производительности WMI | Предоставляет информацию о библиотеках производительности от поставщиков WMI HiPerf | В большинстве случаев можно выключить, хотя, возможно, кому-то может понадобиться |

| Беспроводная настройка | Предоставляет автоматическую настройку адаптеров 802.11 | Если не пользуемся Wi-Fi, то выключить |

| Брандмауэр Windows/общий доступ к Интернету (ICS) | Обеспечивает поддержку служб трансляции адресов, адресации и разрешения имен или предотвращает вторжение служб в домашней сети или сети небольшого офиса | Если вы используете FireWall стороннего производителя и ваш ПК не является интернет-шлюзом для другого ПК в сети, то смело выключайте |

| Вторичный вход в систему | Позволяет запускать процессы от имени другого пользователя. Если служба остановлена, этот тип регистрации пользователя недоступен | Выключить, иначе эта служба может стать причиной несанкционированного проникновения в систему |

| Диспетчер автоподключений удаленного доступа | Создает подключение к удаленной сети, когда программа обращается к удаленному DNS- или NetBIOS-имени или адресу | Используется очень редко, поэтому можно смело выключить |

| Диспетчер сеанса справки для удаленного рабочего стола | Управляет возможностями удаленного помощника. После остановки службы удаленный помощник будет недоступен | Создает потенциальную опасность проникновения в систему, а помощь от нее сомнительная. Выключить |

| Диспетчер сетевого DDE | Управляет сетевыми общими ресурсами динамического обмена данными (DDE). Если служба остановлена, сетевые общие ресурсы DDE не будут доступны | |

| Диспетчер очереди печати | Загружает в память файлы для последующей печати | Нет принтера - выключить |

| Журналы и оповещения производительности | Управляет сбором данных о производительности с локального или удаленных компьютеров. Сбор выполняется на основе заданного расписания и обеспечивает запись этих данных в журналы или инициирует оповещение | В большинстве ситуаций запись данных о производительности не потребуется. Спокойно выключаем |

| Источник бесперебойного питания | Управляет источниками бесперебойного питания, подключенными к компьютеру. | Нет ИБП, выключить |

| Координатор распределенных транзакций | Координация транзакций, охватывающих несколько диспетчеров ресурсов, таких как базы данных, очереди сообщений и файловые системы. Если служба остановлена, транзакции выполнены не будут | Если ПК не является сервером, использующим базы данных, можно смело выключить |

| Модуль поддержки NetBIOS через TCP/IP | Включает поддержку службы NetBIOS через TCP/IP (NetBT) и разрешения NetBIOS-имен в адреса | Если по каким-то причинам нужна поддержка NetBIOS через TCP/IP, эту службу не трогаем. Но в большинстве случаев ее можно спокойно выключить |

| Монитор инфракрасной связи | Поддерживает IrDA-устройства, установленные на компьютере, и обнаруживает другие устройства в радиусе действия | Если вы не используете устройства, соединяющиеся с вашим ПК с помощью инфракрасной связи, выключить |

| Обозреватель компьютеров | Обслуживает список компьютеров в сети и выдает его программам по запросу. Если служба остановлена, список не будет создан или обновлен | Если сеть не используется, то выключить, хотя, в общем-то, достаточно оставить ее включенной на одном ПК в вашей сети |

| Планировщик заданий | Позволяет настраивать расписание автоматического выполнения задач на этом компьютере. Если служба остановлена, эти задачи не могут быть запущены в установленное расписанием время | Если вы не испытываете острого желания запускать программы автоматически в установленное время, то выключить |

| Сервер | Обеспечивает общий доступ к файлам, принтерам и именованным каналам для данного компьютера через сетевое подключение. Если служба остановлена, эти функции выполнить не удастся | Если сеть не используется, можно безболезненно выключить |

| Служба времени Windows | Управляет синхронизацией даты и времени на всех клиентах и серверах в сети. Если служба остановлена, синхронизация даты и времени будет недоступна | Если сеть не используется, то выключить, хотя и при наличии сети выключение этой службы в большинстве случаев не помешает |

| Служба обнаружения SSDP | Включить обнаружение UPnP-устройств в домашней сети | Если сеть не используется, то выключить, да и при наличии сети нужна редко |

| Справка и поддержка | Обеспечивает возможность работы центра справки и поддержки на этом компьютере. Если служба остановлена, центр справки и поддержки будет недоступен | Выключить, так как толку от этой поддержки... Хотя если вам без этой службы не обойтись, можете оставить включенной |

| Служба сетевого DDE | Обеспечивает сетевой транспорт и безопасность для динамического обмена данными (DDE) в программах, выполняющихся на одном или на нескольких компьютерах. Если служба остановлена, сетевой транспорт и безопасность DDE будут недоступны | Если сеть не используется, можно безболезненно выключить |

| Удаленный реестр | Позволяет удаленным пользователям изменять параметры реестра на этом компьютере. Если служба остановлена, реестр может быть изменен только локальными пользователями, работающими на этом компьютере | Вряд ли кто-то захочет доверить управление своим реестром кому-то другому. Прибавим сюда потенциальную опасность несанкционированного проникновения в систему и сделаем вывод: выключить |

| Служба терминалов | Предоставляет возможность нескольким пользователям интерактивно подключаться к компьютеру и отображает рабочий стол и приложения на удаленных компьютерах. Является основой для удаленного рабочего стола (включая удаленное администрирование), быстрого переключения пользователей, удаленного помощника и служб терминалов | Если сеть не используется, можно безболезненно выключить. Да и при наличии сети хорошо подумайте, надо ли вам, чтобы кто-то кроме вас имел доступ к вашему ПК? |

| Служба восстановления системы | Выполняет функции восстановления системы. Чтобы остановить службу, следует отключить восстановление системы на вкладке "Восстановление системы" свойств компьютера | Если вам не нужно откатывать систему к определенной дате, то выключить, поскольку служба требует много места на жестком диске. Я, правда, не стал этого делать, так как иногда при ошибках, случившихся по моей вине, приходилось откатывать систему |

| Служба регистрации ошибок | Позволяет регистрировать ошибки для служб и приложений, выполняющихся в нестандартной среде | Для большинства пользователей бесполезная служба. Выключить |

| Сетевой вход в систему | Поддерживает сквозную идентификацию событий входа учетной записи для компьютеров домена | Если сеть не используется или сеть без доменов, то выключить |

| Служба сетевого расположения (NLA) | Собирает и хранит сведения о размещении и настройки сети и уведомляет приложения об их изменении | Если сеть не используется, можно безболезненно выключить |

| Служба сообщений | Посылает и получает сообщения, переданные администраторами или службой оповещений. Не имеет отношения к MSN Messenger. Если служба остановлена, оповещение передано не будет | Если сеть не используется, можно безболезненно выключить |

| Уведомление о системных событиях | Протоколирует системные события в сети (такие как регистрация в Windows) и изменения в подаче электропитания. Уведомляет подписчиков из разряда "COM+системное событие", рассылая оповещения | Можно спокойно выключить. Эта служба редко кому нужна |

| Совместимость быстрого переключения пользователей | Управление приложениями, которые требуют поддержки в многопользовательской среде | В большинстве случаев выключить, так как программ, которые используют эту службу, очень мало. Правда, есть одно "но": если вы хотите работать под своей учетной записью, не прерывая процессов другой учетной записи, эту службу выключать нельзя |

| Смарт-карты | Управляет доступом к устройствам чтения смарт-карт. Если служба остановлена, компьютер не сможет считывать смарт-карты | Если вы не пользуетесь смарт-картами, выключить |

| Служба загрузки изображений (WIA) | Обеспечивает службы получения изображений со сканеров и цифровых камер | Если сканер и цифровая камера не используются на данном ПК, выключить |

Задания:

1. Настроить так называемую ‘игровую’ конфигурацию служб, когда отключаются все службы, кроме самых необходимых, для обеспечения максимальной производительности компьютера.

3. Включить службы, отвечающие за работу локальной сети и интернета.

4. …

Драйверы, directX.