Сбора информации.

12 мая началась эпидемия вредоносного ПО Wana Decryptor который шифрует данные на компьютере пользователя.

Как Wana Decryptor заражает компьютеры пользователей?

Wana Decrypt0r использует уязвимость в службе SMB операционной системы Windows. Эта уязвимость присутствует во всех современных версиях Windows, от Windows 7 до Windows 10.

Данная уязвимость закрывается патчем MS17-010

(Обновление безопасности для Windows SMB Server) который был еще выпущен 14 марта 2017

(если у вас отключено автоматическое обновление, то установите патч вручную)

Скачать исправление безопасности.

Как работает Wana Decryptor.

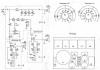

Free Automated Malware Analysis Service - powered by VxStream Sandbox - Viewing online file analysis results for "@[email protected]"

При первом запуске вредонос извлекает файл в ту же папку, что и установщик. Файл представляет собой запароленный архив 7zip

файлы из которого используются в работе вредоносного ПО

В сообщении об выкупе используется тот же язык, который использует пользователь компьютера. На настоящий момент Wana Decrypt0r поддерживает следующие языки:

Далее WanaCrypt0r скачивает TOR браузер (Download Tor) который используется для связи с серверами управления вируса-шифровальщика. Когда этот процесс выполнен, вирус выполняет команду, с помощью которой устанавливает полный доступ ко всем доступным каталогам и файлам.Bulgarian, Chinese (simplified), Chinese (traditional), Croatian, Czech, Danish, Dutch, English, Filipino, Finnish, French, German, Greek, Indonesian, Italian, Japanese, Korean, Latvian, Norwegian, Polish, Portuguese, Romanian, Russian, Slovak, Spanish, Swedish, Turkish, Vietnamese,

CMD/BATCH:

Icacls . /grant Everyone:F /T /C /Q

Это необходимо для того, чтобы зашифровать как можно больше файлов на зараженном компьютере.

А так же пытается завершить следующие процессы:

CMD/BATCH:

Taskkill.exe /f /im mysqld.exe taskkill.exe /f /im sqlwriter.exe taskkill.exe /f /im sqlserver.exe taskkill.exe /f /im MSExchange* taskkill.exe /f /im Microsoft.Exchange.*

Это позволит зашифровать базы данных.

Вымогатель шифрует файлы со следующими расширениями

Код:

Der, .pfx, .key, .crt, .csr, .pem, .odt, .ott, .sxw, .stw, .uot, .max, .ods, .ots, .sxc, .stc, .dif, .slk, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mkv, .flv, .wma, .mid, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .hwp, .snt, .onetoc2, .dwg, .pdf, .wks, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

Зашифрованные файлы имеют дополнительное расширение WNCRY

после стандартного

После шифрования файлов каталоге добавляются два файла:

- @[email protected] - сообщение вымогателя

- @[email protected] - дешифровщик

CMD/BATCH:

C:\Windows\SysWOW64\cmd.exe /c vssadmin delete shadow /all /quiet & wmic shadowcopy delete & bcdedit /set {default} boostatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

!!При попытке выполнить команды очистки сработает запрос UAC и если ответить НЕТ, то команда выполнена не будет, что дает высокие шансы восстановить информацию. Если у вас отключен UAC (например, если у вас серверная OS), то примите мои соболезнования.

Когда пользователь нажал на кнопку проверить платеж, то вымогатель подключится серверам TOR C2, чтобы проверить, был ли произведен платеж. Если платеж был произведен, то файлы будут расшифрованы в автоматическом режиме, если платеж не был произведен, вы увидите ответ, аналогичный приведенному ниже.

Как расшифровать файлы после WanaCrypt0r?

Если в запросе UAC вы ответили нет, то поможет . Так же поможет программа ShadowExplorer.

На данный момент нет возможности расшифровать файлы без помощи злоумышленников если произведена очистка теневых копий.

Как предотвратить заражение шифровальщиком-вымогателем?

- Абсолютной защиты не существует.

- Не выключайте автоматическое обновление Windows, это позволит оперативно (более или менее) закрывать уязвимости OS.

- Используйте антивирус или будьте готовы к ликвидации последствий.

- Не доверяйте никому в сети, не открывайте непроверенные файлы которые вы получили без антивирусной проверки.

- Используйте резервное копирование, и чем важнее информация тем больше внимания уделяйте вопросу сохранности копий.

Как сообщается российскими СМИ, работа отделений МВД в нескольких регионах России нарушена из-за шифровальщика, поразившего множество компьютеров и грозящего уничтожить все данные. Кроме того, атаке подверглись оператор связи «Мегафон».

Речь идет о трояне-вымогателе WCry (WannaCry или WannaCryptor). Он шифрует информацию на компьютере и требует заплатить выкуп в размере 300 или 600 долларов биткоинами за расшифровку.

@[email protected], зашифрованы файлы, расширение WNCRY. Требуется утилита и инструкция по дешифровке.

WannaCry зашифровывает файлы и документы со следующими расширениями, добавляя.WCRY в конце названия файла:

Lay6, .sqlite3, .sqlitedb, .accdb, .java, .class, .mpeg, .djvu, .tiff, .backup, .vmdk, .sldm, .sldx, .potm, .potx, .ppam, .ppsx, .ppsm, .pptm, .xltm, .xltx, .xlsb, .xlsm, .dotx, .dotm, .docm, .docb, .jpeg, .onetoc2, .vsdx, .pptx, .xlsx, .docx

Атака WannaCry по всему миру

Атаки зафиксированы в более 100 стран. Россия, Украина и Индия испытывают наибольшие проблемы. Сообщения о заражении вирусом поступают из Великобритании, США, Китая, Испании, Италии. Отмечается, что атака хакеров затронула больницы и телекоммуникационные компании по всему миру. В интернете доступна интерактивная карта распространения угрозы WannaCrypt.

Как происходит заражение

Как рассказывают пользователи, вирус попадает на их компьютеры без каких-либо действий с их стороны и бесконтрольно распространяется в сетях. На форуме "Лаборатории Касперского" указывают, что даже включенный антивирус не гарантирует безопасности.

Сообщается, что атака шифровальщика WannaCry (Wana Decryptor) происходит через уязвимость Microsoft Security Bulletin MS17-010. Затем на зараженную систему устанавливался руткит, используя который, злоумышленники запускали программу-шифровальщик. Все решения «Лаборатории Касперского» детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen.

Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

Как удалить WanaDecryptor

Вы сможете удалить угрозу с помощью антивируса, большинство антивирусных программ уже обнаруживают угрозу. Распространенные определения:

Avast Win32:WanaCry-A , AVG Ransom_r.CFY, Avira TR/FileCoder.ibtft, BitDefender Trojan.Ransom.WannaCryptor.A, DrWeb Trojan.Encoder.11432, ESET-NOD32 Win32/Filecoder.WannaCryptor.D, Kaspersky Trojan-Ransom.Win32.Wanna.d, Malwarebytes Ransom.WanaCrypt0r, Microsoft Ransom:Win32/WannaCrypt, Panda Trj/RansomCrypt.F, Symantec Trojan.Gen.2, Ransom.Wannacry

Если вы уже запустили угрозу на компьютере и ваши файлы были зашифрованы, расшифровка файлов практически невозможна, так как при эксплуатации уязвимости запускается сетевой шифратор. Однако, уже доступно несколько вариантов инструментов дешифрования:

Примечание : Если ваши файлы были зашифрованы, а резервная копия отсутствует, и существующие инструменты дешифрования не помогли, то рекомендуется сохранить зашифрованные файлы перед тем как выполнить очистку угрозы на компьютере. Они пригодятся, если в будущем будет создан работающий у вас инструмент дешифрования.

Microsoft: Установите обновления Windows

Microsoft заявила, что пользователи с бесплатным антивирусом компании и включенной функцией обновления системы Windows будут защищены от атак WannaCryptor.

Обновления от 14 марта закрывают уязвимость систем, через которую распространяется троян-вымогатель. Сегодня было добавлено обнаружение в антивирусные базы Microsoft Security Essentials / Защитника Windows для защиты от новой вредоносной программы известной как Ransom:Win32.WannaCrypt.

- Убедитесь, что антивирус включен и установлены последние обновления.

- Установите бесплатный антивирус , если на компьютере нет никакой защиты.

- Установите последние обновления системы в Центре обновления Windows:

- Для Windows 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите "Поиск обновлений".

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите "Проверка наличия обновлений"..

- Если вы устанавливаете обновления вручную, установите официальный патч MS17-010 от Microsoft, который закрывает уязвимость сервера SMB, используемую в атаке шифровальщика WanaDecryptor.

- Если в вашем антивирусе есть защита от шифровальщиков, включите ее. На нашем сайте также есть отдельный раздел Защита от шифровальщиков , где вы можете скачать бесплатные инструменты.

- Выполните антивирусное сканирование системы.

Эксперты отмечают, что самый простой способ обезопасить себя от атаки - это закрыть порт 445.

- Введите sc stop lanmanserver и нажмите Enter

- Введите для Windows 10: sc config lanmanserver start=disabled , для других версий Windows: sc config lanmanserver start= disabled и нажмите Enter

- Перезагрузите компьютер

- В командной строке введите netstat -n -a | findstr "LISTENING" | findstr ":445" , чтобы убедиться, что порт отключен. Если будут пустые строчки, порт не прослушивается.

При необходимости открыть порт обратно:

- Запустите Командную строку (cmd.exe) от имени администратора

- Введите для Windows 10: sc config lanmanserver start=auto , для других версий Windows: sc config lanmanserver start= auto и нажмите Enter

- Перезагрузите компьютер

Примечание : Порт 445 используется Windows для совместной работы с файлами. Закрытие этого порта не мешает соединению ПК с другими удаленными ресурсами, однако другие ПК не смогут подключиться к данной системе.

Выкуп:Win32 С/WannaCrypt.А!РСМ является вредоносной вирус, выявленных несколькими антивирусами и анти-вредоносного программного обеспечения. Выкуп:Win32 С/WannaCrypt.А!эвристическое обнаружение РСМ классифицируется как вирус потому что это наносит и действует как вредоносного угрозы в Windows ХР, Windows Vista, Windows 7, Windows 8 или 10 Windows компьютерной системы.

Что такое выкуп:Win32 с/WannaCrypt.А!РСМ?

Выкуп:Win32 С/WannaCrypt.А!РСМ изменяет системные файлы, новые папки добавить, создает Windows задачи и добавляет файлы для заражения и взлома компьютерной системы. Выкуп:Win32 С/WannaCrypt.А!РСМ-это вирус, который загружается и упал на вашем компьютере во время серфинга в интернете.

Как же выкуп:Win32 с/WannaCrypt.А!РСМ заразить компьютер?

Большинство пользователей понятия не имеют, как этот выкуп:Win32 с/WannaCrypt.А!опасный РСМ установлена на их компьютере, пока их антивирусные программы определяют ее как вредоносную угрозу, вредоносных программ или вирусов.

Выкуп:Win32 С/WannaCrypt.А!удаление РСМ

Если ваша защита обнаруживает выкуп:Win32 с/WannaCrypt.А!вирус РСМ, не помеченных на удаление по умолчанию. Он определяется как вредоносный и советуют удалить ransom:Win32 с/WannaCrypt.А!РСМ с вашего компьютера.

Шаг 1: Остановите все Ransom:Win32/WannaCrypt.A!rsm процессы в диспетчере задач

Шаг 2: Удалите Ransom:Win32/WannaCrypt.A!rsm сопутствующие программы

Шаг 3: Удалите вредоносные Ransom:Win32/WannaCrypt.A!rsm записи в системе реестра

Шаг 4: Устранить вредоносные файлы и папки, связанные с Ransom:Win32/WannaCrypt.A!rsm

Шаг 5: Удаление Ransom:Win32/WannaCrypt.A!rsm из вашего браузера

Используйте средство удаления вредоносных программ Spyhunter только для целей обнаружения. и .

Internet Explorer

Используйте средство удаления вредоносных программ Spyhunter только для целей обнаружения. и .

Mozilla Firefox

Используйте средство удаления вредоносных программ Spyhunter только для целей обнаружения. и .

Google Chrome

* SpyHunter сканера, опубликованные на этом сайте, предназначен для использования только в качестве средства обнаружения. . Чтобы использовать функцию удаления, вам нужно будет приобрести полную версию SpyHunter. Если вы хотите удалить SpyHunter, .

Последние несколько дней новости пугают нас заголовками о массовом заражении компьютеров по всему миру вирусом WannaCrypt (Wana Decrypt0r 2.0). Россия не стала исключением, были заражены компьютеры многих компаний и государственных организаций. Мы привыкли относиться к новостям, как к чему-то далекому, тому, что нас коснуться никак не может.

В этот раз все иначе, вирус WannaCrypt (Wana Decrypt0r 2.0) поражает любые компьютеры. Причем для заражения не надо ни скачивать и запускать подозрительные файлы, ни ходить по сомнительным сайтам. WannaCrypt (Wana Decrypt0r 2.0) использует ошибку в операционных системах Microsoft Windows, достаточно заразиться одному компьютеру в локальной сети и через час будут заражены все остальные, если на них не установлено специальное обновление.

Само обновление, дающее защиту от WannaCrypt (Wana Decrypt0r 2.0), было выпущено компанией Microsoft еще в марте, оно автоматически установилось на все лицензионные копии современных операционных систем семейства Windows по всему миру. Под ударом остались только пользователи старых или нелицензионных (пиратских) систем. В некоторых крупных компаниях компьютеры обновляются не автоматически, а по команде администратора. Если мартовские обновления все еще не были установлены, компьютеры таких компаний также попали под удар, как это случилось, например, с компанией Мегафон.

Как избежать заражения вирусом WannaCrypt (Wana Decrypt0r 2.0)

Если вы используете лицензионную Windows 10 и периодически видите, как система обновляется при выключении или включении компьютера, то вам беспокоиться не о чем. Ваша система была автоматически и своевременно обновлена, вы не входите в группу риска.

Если же вы используете устаревшую или пиратскую копию операционной системы Windows, вам необходимо срочно установить специальное обновление. Компания Microsoft выпустила обновления для всех версий Windows, даже для таких старых, как Windows XP. Выберите свою версию операционной системы, скачайте и запустите обновление. Оно будет установлено даже в том случае, если вы используете пиратскую версию Windows.

Список обновлений для всех версий Windows для защиты от вируса WannaCrypt:

Если вы не знаете, какая версия Windows у вас установлена, пожалуйста, ознакомьтесь с .

Размер обновления 200-600 мегабайт, в зависимости от версии. Скачайте и установите обновление для своей операционной системы как можно быстрее!

Если у вас медленное или ограниченное Интернет-соединение и вы не можете оперативно выполнить установку обновления, вы можете применить временное решение:

- Запустите командную строку cmd от имени администратора (инструкция: ).

- Скопируйте следующий текст: Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name="Block_TCP-445"

- Вставьте его в командную строку и нажмите клавишу Enter, в ответ система должна написать "OK".

- Как только будет возможность - установите обновление от Microsoft.

Как вылечить компьютер и расшифровать файлы, зашифрованные WannaCrypt

Мы подготовили отдельную статью о том, как вылечить компьютер после заражения вирусом WannaCrypt (Wana Decrypt0r 2.0):

Если у вас остались вопросы или нужны уточнения - пишите в комментариях. Мы все читаем и всем отвечаем!

С 12 мая в сети распространяется вирус-вымогатель «WannaCrypt», который всего за сутки заразил более сотни тысяч компьютеров и парализовал работу многих крупных компаний по всему миру. В России зараженными оказался «Мегафон», МВД и СК . Только за первые часы действия вируса было заражено более 36,000 компьютеров, причем основной удар пришелся по России, Украине и Тайваню. В этой статье я расскажу как же игрокам обезопасить свой компьютер и не стать жертвой масштабного заражения.

Что делает вирус WannaCrypt?

Попадая в систему, вирус зашифровывает все файлы на компьютере и за доступ к ним требует выкуп $300 в биткоинах. Сообщение об этом появляется на рабочем столе. Все файлы, которые заражены WannaCrypt перестают открываться. Вы потеряете доступ к покер-румам, а также платежным системам, где храните банкролл. Если выкуп не заплатить за 3 дня - сумма “лечения” увеличивается вдвое.

Как сильно распространился вирус?

Как узнать установлен ли у меня патч или нет?

1. Зайдите на эту страницу на сайте Microsoft и посмотрите какой код патча соответствует вашей версии операционной системы. Например для Windows 7 он будет 4012212 или 4012215.

2. Откройте cmd.exe (командная строка) и напишите запрос с вашим кодом. Например для Windows 7: wmic qfe list | findstr 4012212

- Если появилась информация об установке обновления с датой - патч у вас есть.

- Если появилась пустая строчка - проверьте второй код (для Win7 - 4012215)

- Если вновь появилась пустая строчка - патча у вас нет.

Вы также можете проверить когда последний раз обновлялись, написав wmic qfe list и просмотрев даты установки патчей.

Как удалить вирус WCry, если компьютер уже заражен?

Я не советую торопиться с этим. На днях вполне может появится утилита для решения этой проблемы. Но существует стандартный метод борьбы с такими вирусами. Чтобы удалить вирус:

- Включите безопасный режим с загрузкой сетевых драйверов (F8 при перезагрузке для Win7)

- Удалите нежелательное приложение через «Удаление программ», а лучше сделайте это с помощью утилит вроде .

- Восстановите зашифрованные файлы с помощью декрипторов с сайта Касперского .

Этот способ не гарантирует полного восстановления зашифрованных вирусом файлов. Поэтому используйте этот метод на свой страх и риск.

Играйте в покер и храните свой банкролл в безопасности!