Функциональные возможности программы позволяют Вам установить невидимый режим работы , так что никто и не догадается, что за ним следит самый настоящий клавиатурный шпион. KGB Spy за работой компьютера: записывает вводимую с клавиатуры информацию, данные из буфера обмена, проводит мониторинг посещенных сайтов.

Собранная в ходе мониторинга информация сохраняется в базу данных, к которой только вы имеете доступ. Вы можете получить на свой электронный ящик письмо с подробной информацией о том, кто, когда и что делал на компьютере. Вам просто нужно будет время от времени заглядывать в свою почту.

Если вашим компьютером пользуетесь не только вы, но и ваш ребенок, проблема становится в полный рост. В сети Интернет достаточно ресурсов, категорически не подходящих для просмотра детьми.

Кроме того, в последнее время участились случаи преступлений, совершаемых по отношению к детям лицами, использующими Интернет-чаты для совращения малолетних. Ограничить доступ ребенка к сомнительным ресурсам чрезвычайно сложно, а запретить доступ в чаты практически невозможно. Оптимальным решением может стать использование системы наблюдения за действиями вашего ребенка на компьютере и в сети Интернет.

Продажи вашей фирмы упали на 50% и лучший менеджер стал себя иногда неадекватно вести? Когда вы входите, он что то судорожно нажимает на клавиатуре! Если вам необходимо проконтролировать использование вычислительных ресурсов на рабочем месте сотрудниками вашей организации, вам не обойтись без системы компьютерного контроля и мониторинга.

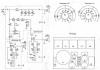

Существуют как аппаратные решения, такие как , так и аппаратно-программные комплексы, сочетающие использование простейшей видеокамеры с прилагающимся в комплекте программным обеспечением. Такие решения обладают как достоинствами, так и целым рядом недостатков, начиная с их высокой стоимости и заканчивая их неполным соответствием поставленной задаче отслеживания эффективности эксплуатации, а также нецелевого использования вычислительной техники.

Предоставляет удобный, интуитивный интерфейс для отслеживания активности пользователей за вашим компьютером. Продукт способен отслеживать и сохранять в файл на жестком диске последовательности нажатий на клавиши, позволяя контролировать производительность труда работников на рабочем месте либо обеспечивать безопасность вашего ребенка в чатах.

Или в последнее время Вам стало казаться, что Ваш любимый от Вас? В его аське не хранится ни одного сообщения, все файлы из компьютера были перекинуты на флешку, в Интернете он работает только тогда, когда Вас нет рядом!Все посещенные веб-сайты также добавляются в отчет вместе с иллюстрациями – мгновенными снимками экрана!

Вы не можете понять, что происходит. Вам не предлагают за ребенком, любимым или сотрудником — Вам предлагают надежного помощника в получении необходимой информации — программу шпиона .

Уникальной возможностью продукта является система реагирования на ввод определенных ключевых слов или фраз.

Может отправлять вам E-Mail или уведомлять вас иным способом в случае, если пользователь введет ключевое слово из указанного вами списка.

ПОЛЬЗОВАТЕЛЬ И ОПЕРАТОР ИНФОРМАЦИОННОЙ СИСТЕМЫ

При определении наличия или отсутствия санкции на действия с информацией в информационной системе важно четко понимать разницу между понятиями «пользователь» (программы или ЭВМ) и «оператор информационной системы». Понятие «пользователь» - общеупотребительное, используемое во многих сферах человеческой деятельности (существуют понятия «пользователь имуществом», «пользователь животным миром», «недропользователь», «пользователь произведения», «пользователь услугами связи», «пользователь ЭВМ» и др.), а понятие «оператор информационной системы» - специальное юридическое, определенное в законе и не требующее трактовки.

Попробуем сперва разобраться с пользователем. В толковом словаре русского языка Ушакова говорится, что пользователь - «лицо, у которого находится в пользовании, в эксплуатации какое-нибудь имущество» , то есть, с одной стороны, под пользователем можно понимать лицо, использующее компьютер. Вместе с тем, в соответствии со ст. 1280 ГК , пользователь - «лицо, правомерно владеющее экземпляром программы для ЭВМ или экземпляром базы данных», Таким образом, словом «пользователь» можно определять и владельца экземпляра программы или базы данных. Какое же из этих двух понятий относится к нашему случаю? Поскольку неправомерный доступ к информации и создание вредоносных программ следует рассматривать только в контексте отношений с информацией (а не отношений с объектами интеллектуальной собственности), вывод однозначен - в нашем случае необходимо руководствоваться трактовкой словаря Ушакова. Следовательно, в контексте 28-й главы Уголовного кодекса пользователь - любое лицо, которое пользуется компьютером.

Теперь вернемся к оператору информационной системы. Согласно определению, данному в статье 2 ФЗ «Об информации...» , «оператор информационной системы - гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных». Если ограничиться только этим определением, можно сделать неверный вывод. что «пользователь» и «оператор информационной системы» - одно и то же. Однако в ч. 2 ст. 13 этого же закона указано: «если иное не установлено федеральными законами, оператором информационной системы является собственник используемых дпя обработки содержащейся в базах данных информации технических средств, который правомерно пользуется такими базами данных, или лицо, с которым этот собственник заключил договор об эксплуатации информационной системы». То есть речь идет не о всяком пользователе, а либо о собственнике компьютерной техники, либо о лице, которого собственник нанял для управления этой техникой. Таким образом, как, например, член семьи собственника домашнего компьютера, так и сотрудник фирмы, работающий на корпоративной технике, будучи пользователем компьютера, не является оператором информационной системы. Поэтому нельзя говорить о том, что у такого пользователя необходимо получать санкцию на доступ к информации - у него просто нет прав, чтобы давать подобную санкцию. А вот у хозяина домашнего компьютера или у директора компании, владеющей вычислительной техникой, такие права есть, что недвусмысленно указано в законе. Соответственно, если доступ к информации санкционирован оператором информационной системы, то хочет рядовой пользователь или не хочет, чтобы этот доступ осуществлялся, это никого не волнует - оператор информационной системы реализует свое законное право.

Главным выводом из расписанной выше разницы является вот что. Считать доступ к информации без санкции пользователя, но при наличии санкции оператора информационной системы (что на техническом уровне реализуется при помощи пароля администратора) неправомерным, а программу, которая такой доступ реализует, вредоносной, никак нельзя.

Если рядовой пользователь хранит в информационной системе работодателя (или родственника либо знакомого) свою собственную информацию, то он, как ее обладатель, формально имеет право разрешать или запрещать к ней доступ. Однако, как следует из закона и практики, разрешение или запрет «технического доступа» к информации, хранящейся в информационной системе, контролирует ее оператор, а обладатель информации вмешиваться в управление информационной системой не вправе.

В итоге получается следующее. Если у рядового пользователя, как у обладателя собственной информации, есть договор с оператором информационной системы и этим договором предусмотрено, что пользователь вправе хранить в чужой информационной системе собственную информацию, а оператор информационной системы обязуется принимать меры к ее защите от несанкционированных действий, то в конце концов санкцию на доступ к информации в информационной системе все равно дает ее оператор (по предваритепьному согласованию с обладателем информации). Если же такого, договора нет, то своими действиями по внесению информации в чужую информационную систему пользователь фактически предоставляет доступ к ней оператору информационной системы, что делает последнего ее законным обладателем. Из чего опять-таки следует, что определять режим «технического доступа» к информационной системе будет ее оператор.

Как защитить вашу личную информацию с помощью программы COVERT от одного из самых популярных клавиатурных шпионов – программы KGB Spy.

Как же компьютерному пользователю, не обладающему знаниями в области информационной безопасности, обнаружить скрытого в своей системе шпиона, и защититься от слежки, не удаляя кейлоггер с компьютера, чтобы ввести в заблуждение того, кто за вами следит? И как удалить шпиона Kgb Spy, если вы решите это сделать? Рассмотрим ситуацию на примере распространенного клавиатурного шпиона KGB spy и программы COVERT, которая создает защищённую платформу для пользователя.

После запуска программы COVERT нажмите кнопку «Процессы системы».

В окне процессов системы вы можете увидеть все запущенные процессы, кроме скрытых.

Чтобы увидеть, есть ли у вас на компьютере программы, которые себя скрывают, нажмите кнопку «Скрытые процессы».

В окне скрытых процессов пролистайте бегунок до самого низа. Все скрывающиеся программы (руткиты) будут выделены красным цветом.

На рисунке выше мы видим программу-шпион под название KGB spy. Этот кейлоггер настроен скрывать свои действия и следить за пользователем.

Если вы хотите удалить Kgb Spy, выберите пункт «Открыть папку с приложением» в контекстном меню.

В открывшемся окне запустите деинсталляцию программы и шпион будет удален.

Если вы хотите просто скрыть свои действия от клавиатурного шпиона и тем самым ввести в заблуждение того, кто за вами следит, то войдите в платформу, нажав кнопку с названием программы, как показано на рисунке выше.

Внутри платформы защиты те программы, которые скрывают себя от пользователя (руткиты), можно видеть просто в окне процессов.

Программа COVERT создает безопасную среду, в которой позволяет делать всё, но поведение пользователя становятся неконтролируемыми для программ-шпионов.

Ваши действия, производимые в защищённой платформе, шпионы увидеть не смогут, – а значит, и передать информацию о них своим хозяевам также не получится. COVERT защищает от снятия видео с экрана монитора, от снятия скриншотов, не позволяет получать данные с клавиатуры и буфера обмена. Кроме того, он скрывает посещённые вами сайты и другую информацию о ваших действиях.

Если вы обнаружили шпиона, которого вам поставила ваша жена или ваш муж (ну, или начальник на работе), - не спешите его удалять. Подумайте: возможно, лучше, чтобы они думали, что вы не делаете ничего для них неизвестного на компьютере, так как в шпионе будет чисто. А вы тем временем сможете в платформе COVERT делать то, что пожелаете.

На картинке ниже мы видим, что шпион KGB после произведённых действий в платформе маскировщика COVERT ничего не смог зафиксировать. Программа-маскировщик прячет действия пользователя от всех существующих на данный момент шпионов. С её помощью вы можете обнаружить и уничтожить компьютерных шпионов, работающих на уровне системных драйверов ядра и незаметных для программ-антивирусов.

KGB SPY – одна из самых популярных программ, разработанных для шпионажа за пользователями персональных компьютеров. С данной целью шпион КГБ должен быть установлен на ПК каким-то другим пользователем, у которого имеются права администратора на этой машине.

Этот программный продукт позволяет незаметно для не очень опытного пользователя отсылать почтовые отчеты о результатах всех его действий на указанный адрес (как правило, это почтовый адрес того, кто установил его). Обнаружить данный программный продукт обычными способами – не просто (если тот, кто его установил, использовал режим «скрыть»). Антивирус на данную утилиту не реагирует (особенно, если ее занести в исключения), среди списка установленных программ ее нет, если открыть C:\Program Files – она будет отсутствовать (или скрыта).

Таким образом, когда вы начинаете подозревать, что за вами следят, и у вас есть предположение о том, что это делается при помощи KGB SPY, Вам нужно:

1. Обнаружить, установлена ли действительно программа на компьютере. Этот способ подойдет, когда программа-шпион установлена по умолчанию. Выбираем комбинацию клавиш, нажимаем SHIFT+ALT+CTRL+K. Будет открыто окно мониторинга КГБ Шпиона. Если не произойдет ничего, тут может быть 2 варианта: на машине данная утилита не установлена, либо клавиши быстрого доступа кто-то поменял.

2. Следующий способ тоже сработает лишь в том случае, когда программное обеспечение было установлено по умолчанию. Жмем на кнопку «ПУСК»->«ВЫПОЛНИТЬ» (Или «ПУСК»->«ВСЕ ПРОГРАММЫ»->«СТАНДАРТНЫЕ»->«КОМАНДНАЯ СТРОКА») и пишем в строку «run kgb», а потом нажимаем на клавиатуре «ENTER». Будет открыто окно мониторинга утилиты KGB SPY.

3. Как удалить kgb spy . Данный метод подходит, когда программный продукт был установлена по умолчанию. Открываем диспетчер задач, нажав комбинацию клавиш «Ctrl+Alt+Del» и после этого переходим на вкладку «Процессы», затем пробуем там найти процесс MPK.exe, завершаем его, все, утилита выключена до момента, пока будет перезагружена операционная система.

4. Следующий метод работает также, когда при установке не изменили директорию для установки по умолчанию. Устанавливаем на компьютер файловый менеджер, к примеру, Total Commander. Загружаем его. Делаем видимыми все скрытые файлы, нажав: Конфигурация -> Настройка -> Экран (Содержимое панелей) -> отображать скрытые или системные файлы. При использовании настроек по умолчанию KGB SPY устанавливают в папку C:\Program Files. После перехода туда ищем папку «KGB». Переходим в неё и запускаем файл «unins000.exe». И всё, программа удалена.

5. Также можно попробовать отыскать исполнительный файл под названием «unins000.exe» (за удаление утилиты отвечает KGB SPY), используя функцию поиска проводника, или применив функцию поиска «Total Commander», запускаем его и программа-шпион удалится. До запуска убедитесь, что файл «unins000.exe» находится в требуемой папке.

6. Еще можно поискать папку KGB, используя поиск (проводника или тотал-коммандера), а затем открыть ее и запустить «unins000.exe».

И в самом конце:

Запрещаем в файерволе все процессы MPK.exe, а также любую деятельность в папке, где был установлен КГБ шпион!!!